Νέο Trojan εντοπίστηκε από την Palo Alto Networks, το οποίο χρησιμοποιεί το εγκατεστημένο security software στον υπολογιστή του χρήστη για να κάνει side–load DLLs που απαιτούνται για να αυτοεγκατασταθεί. Tο νέο Trojan ονομάστηκε Bookworm και παρουσίασε συνάφειες με το PlugX RAT.

Προς το παρόν η Palo Alto, αναφέρει ότι το Trojan έχει εντοπιστεί σε εκστρατείες ομάδων APT που δρουν μόνο στην Ταϊλάνδη.

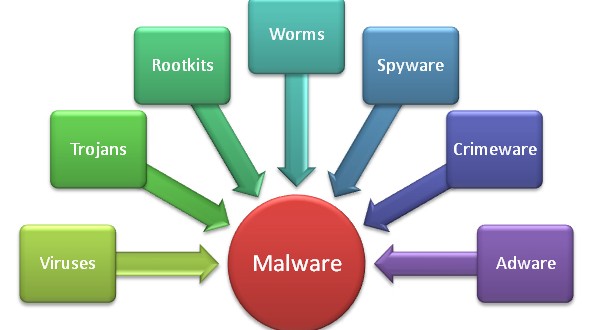

Όσο για την εσωτερική δομή του, το Bookworm φαίνεται να είναι μέρος ενός νέου και ολοένα δημοφιλέστερου trend modular malware, κακόβουλα στοιχεία που αργά εγκαθίστανται από μόνα τους στον υπολογιστή σε πολλαπλά βήματα ώστε να αποφύγουν την ανίχνευση, ενώ επίσης χρησιμοποιούν απομακρυσμένο C&C server για να ελέγχουν το κάθε τι, στο προφίλ του μολυσμένου στόχου.

Η εσωτερική αρχιτεκτονική ενός Bookworm είναι απλή. Διάφορες κακόβουλες DLL είναι κρυπτογραφημένες χρησιμοποιώντας έναν αλγόριθμο XOR και βρίσκονται μαζί σε ένα αρχείο readme.txt .

Αυτό το αρχείο στην συνέχεια ενώνεται με καθαρά εκτελέσιμα και κάποιες DLL σε ένα αυτο-εξαγόμενο αρχείο RAR, που βρίσκεται με τη σειρά του ενσωματωμένο με τον Smart Installer Maker, μια εφορμογή που δημιουργεί πακέτα εγκατάστασης.

Το πρόγραμμα εγκατάστασης παράγει αυτό που διανέμουν οι hackers, και όταν εκτελεστεί, πυροδοτεί το αυτό-εξαγόμενο hardware που ξεφορτώνει το κακόβουλο readme.txt, τις καθαρές DLL και το καθαρό EXE.

Μετά την ολοκλήρωση του προγράμματος εγκατάστασης, ξεκινά επίσης αυτόματα ένα καθαρό EXE που μόλις δημιουργήθηκε. Το εκτελέσιμο αρχίζει να αναζητά για εκτελέσιμα του Microsoft Malware Protection (MsMpEng.exe) και της Kaspersky Anti–Virus (ushata.exe).

Όταν εντοπίσει κάποιο, κάνει side-load την καθαρή DLL σ’ αυτά τα εκτελέσιμα και χρησιμοποιεί τις άδειες αυτών των εφαρμογών ώστε να εγκαταστήσει τον εαυτό του σαν υπηρεσία της Microsoft.

Από αυτό το σημείο το Bookworm διαθέτει όλες τις άδειες που χρειάζεται για να εξάγει άλλα modules από το αρχείο readme.txt, να ξεκινήσει επικοινωνία με τον C&C server, να φορτώσει άλλα modules και να στείλει κλεμμένα δεδομένα στον C&C server.

Οι ερευνητές της Palo Alto δεν αναφέρουν τι άλλα modules μπορούν να φορτωθούν. Κάτι που δυσκόλεψε τους ερευνητές της Palo Alto στην έρευνα τους, ήταν το γεγονός ότι το Bookworm χρησιμοποιεί τουλάχιστον τέσσερις διαφορετικούς αλγορίθμους για την κρυπτογράφηση όταν επικοινωνεί με τον C&C server (RC4, AES, XOR, LZO).

http://www.nooz.gr/